Cybergangriffe und Brute Force Attacken gehören in dieser Zeit leider zur Tagesordnung. Aber wie kann man sich dagegen schützen? Ein „Brute-Force-Angriff“ ist eine relativ einfache Angriffsmethode, die jedoch äußerst effektiv sein kann, wenn keine geeigneten Schutzmaßnahmen ergriffen werden. In diesem Anleitung zum Thema „Brute Force Angriffe“ werden wir genau erläutern, was ein Brute-Force-Angriff ist, wie er funktioniert und welche Maßnahmen insbesondere unter Windows ergriffen werden können, um sich vor dieser Bedrohung zu schützen.

Was ist ein Brute-Force-Angriff?

Ein Brute-Force-Angriff ist ähnlich wie eine DDos Attacke, bei der ein Angreifer versucht, Zugang zu einem Konto oder System zu erlangen, indem er systematisch alle möglichen Kombinationen von Anmeldeinformationen ausprobiert, bis er die richtige findet. Der Begriff „Brute Force“ stammt aus dem Englischen und bedeutet „rohe Gewalt“. Das beschreibt die Methode ziemlich gut: Der Angreifer probiert so lange verschiedene Möglichkeiten durch, bis er Erfolg hat.

Stellen Sie sich vor, Sie hätten ein Passwort mit vier Buchstaben. Ein Angreifer, der einen Brute-Force-Angriff startet, würde jede mögliche Kombination dieser vier Buchstaben ausprobieren, bis er schließlich Ihr Passwort herausfindet. Obwohl diese Methode einfach klingt, kann sie bei schwachen Passwörtern erstaunlich effektiv sein.

Wie funktionieren Brute-Force-Angriffe?

Brute-Force-Angriffe nutzen die Rechenleistung moderner Computer, um in kürzester Zeit Millionen von Passwortkombinationen zu testen. Wenn Sie beispielsweise ein Passwort haben, das nur aus vier Zeichen besteht, könnte ein moderner Computer alle möglichen Kombinationen innerhalb von Sekunden durchprobieren.

Es gibt zwei Hauptarten von Brute-Force-Angriffen:

- Passwort eines Online-Kontos: Ein Angreifer versucht, auf ein Benutzerkonto bei einem Onlinedienst (z. B. E-Mail) zuzugreifen. Er verwendet ein Skript, das automatisiert Millionen von Passwortkombinationen ausprobiert, bis er das richtige Passwort findet. Zum Beispiel:

Mögliche Passwörter: „123456“, „passwort“, „user123“, „letmein“.

Das Skript versucht nacheinander diese und tausende weitere Kombinationen. - Wörterbuchangriff auf eine Website: Der Angreifer nutzt eine Liste häufiger Passwörter (z. B. „password123“, „admin“, „welcome“). Er probiert jedes Passwort aus der Liste auf einem Anmeldeformular einer Website aus, um zu sehen, ob eines funktioniert.

- PIN-Cracking bei einem Smartphone: Bei einem vierstelligen PIN-Code gibt es nur 10.000 mögliche Kombinationen (0000 bis 9999). Ein Brute-Force-Skript testet alle möglichen PIN-Kombinationen, bis es die richtige findet.

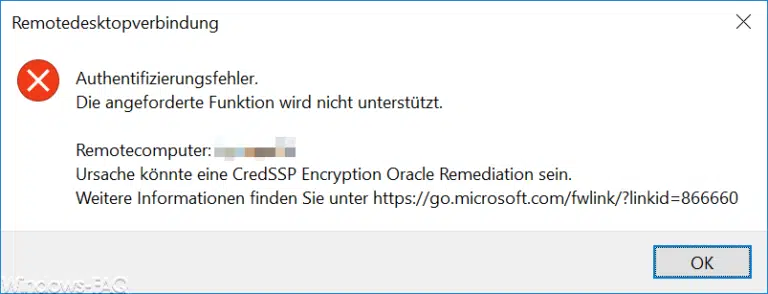

Versuchte Kombinationen: „1234“, „0000“, „5678“, „9999“. - Angriff auf Remote-Desktop-Server (RDP): Ein Angreifer möchte auf einen Remote-Desktop-Server zugreifen, der über das Internet erreichbar ist. Er probiert automatisiert verschiedene Benutzernamen und Passwörter durch, um Zugang zu erlangen.

Benutzernamen: „admin“, „user“, „administrator“.

Passwörter: „admin123“, „password1“, „qwerty“.

Warum sind Brute-Force-Angriffe gefährlich?

Die Gefahr von Brute-Force-Angriffen liegt in ihrer Einfachheit und Effizienz. Da diese Angriffe keine ausgeklügelte Technik erfordern, kann fast jeder mit den richtigen Werkzeugen einen Brute-Force-Angriff starten. Diese Werkzeuge sind leicht im Internet zu finden und oft kostenlos verfügbar.

Ein weiterer Grund, warum Brute-Force-Angriffe gefährlich sind, ist, dass sie theoretisch immer funktionieren können. Es ist nur eine Frage der Zeit. Je länger das Passwort und je mehr Zeichen es enthält, desto schwieriger wird es, es zu knacken. Aber wenn ein Passwort nicht ausreichend stark ist, besteht immer die Gefahr, dass es durch einen Brute-Force-Angriff aufgedeckt wird.

Schutzmaßnahmen gegen Brute-Force-Angriffe unter Windows

Nun, da wir verstanden haben, wie Brute-Force-Angriffe funktionieren und warum sie gefährlich sind, wollen wir uns ansehen, wie man sich insbesondere unter Microsoft Windows gegen diese Angriffe schützen kann.

1. Starke Passwörter verwenden

Der wichtigste und einfachste Schutz gegen Brute-Force-Angriffe ist die Verwendung eines starken Passworts. Ein starkes Passwort besteht aus einer Kombination von Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen und sollte mindestens 12 Zeichen lang sein.

Wenn Sie ein starkes Passwort verwenden, steigt die Anzahl der möglichen Kombinationen exponentiell, und ein Brute-Force-Angriff wird nahezu unmöglich. Zum Beispiel gibt es für ein achtstelliges Passwort, das nur aus Kleinbuchstaben besteht, 26 hoch 8 Möglichkeiten (ca. 208 Milliarden). Wenn man jedoch Zahlen, Großbuchstaben und Sonderzeichen hinzufügt, wird diese Zahl noch viel größer.

Ein Beispiel für ein starkes Passwort wäre: W7$rTz!k9vP@

2. Mehr-Faktor-Authentifizierung (MFA) aktivieren

Mehr-Faktor-Authentifizierung (MFA) ist eine der besten Möglichkeiten, sich gegen Brute-Force-Angriffe zu schützen. Selbst wenn ein Angreifer das richtige Passwort errät, kann er sich nicht einloggen, ohne den zweiten Faktor zu kennen. Der zweite Faktor kann ein Einmalcode sein, der per SMS oder über eine Authentifizierungs-App gesendet wird, oder ein Fingerabdruckscanner.

Unter Windows können Sie beispielsweise die Windows Hello-Funktion nutzen, die biometrische Daten (Fingerabdruck oder Gesichtserkennung) als zweiten Faktor verwendet.

3. Kontosperrungen nach mehreren Fehlversuchen aktivieren

Windows bietet eine Funktion, mit der ein Konto gesperrt wird, wenn mehrere falsche Anmeldeversuche hintereinander unternommen werden. Dies kann Brute-Force-Angriffe erheblich verlangsamen, da der Angreifer nach einer bestimmten Anzahl von Fehlversuchen warten muss, bevor er es erneut versuchen kann.

Um diese Funktion zu aktivieren:

- Öffnen Sie die „Lokale Sicherheitsrichtlinie“ (im Suchfeld „secpol.msc“ oder im Windows Ausführen Dialog eingeben).

- Navigieren Sie zu „Kontorichtlinien“ > „Kontosperrungsrichtlinie“.

- Stellen Sie eine Anzahl von Fehlversuchen ein, nach denen das Konto gesperrt wird.

Eine gute Empfehlung ist es, das Konto nach drei Fehlversuchen für mindestens 30 Minuten zu sperren. Dies macht es für den Angreifer nahezu unmöglich, einen Brute Force Angriff durchzuführen.

In den lokalen Sicherheitsrichtlinien von Windows findet Sie dann auch noch weitere Einstellungsmöglichkeiten wie die Kontosperrdauer, die Zurücksetzungsdauer des Kontosperrungszählers und ob die Sperrung des Administratorkontos zugelassen ist.

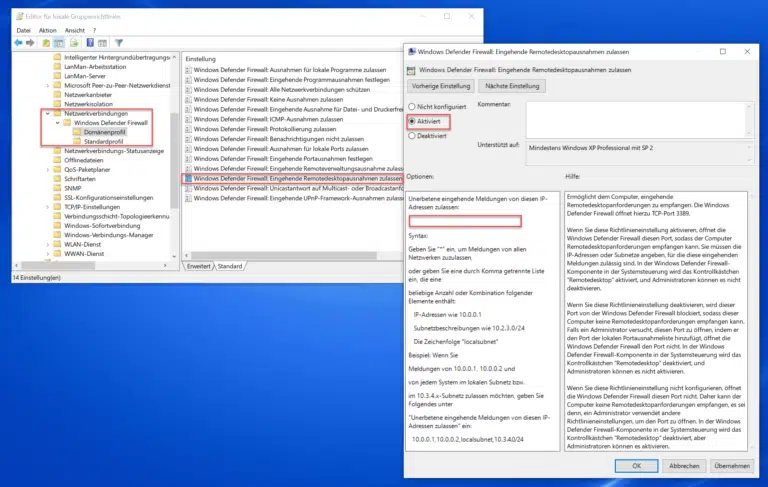

4. Windows Firewall konfigurieren

Die Windows Firewall kann ebenfalls helfen, Brute-Force-Angriffe zu verhindern. Sie können die Firewall so konfigurieren, dass sie verdächtigen Datenverkehr blockiert oder Verbindungen von bestimmten IP-Adressen nach einer bestimmten Anzahl von Fehlversuchen sperrt. Dies kann einen Angreifer daran hindern, einen Angriff von einer einzigen IP-Adresse aus durchzuführen.

Um die Windows-Firewall zu konfigurieren:

- Öffnen Sie die „Windows Defender Firewall mit erweiterter Sicherheit“.

- Erstellen Sie eine neue Regel, die bestimmte Ports (z.B. RDP-Port 3389) überwacht und nach einer bestimmten Anzahl von Fehlversuchen blockiert.

5. Remote-Desktop-Zugriff einschränken

Viele Brute-Force-Angriffe richten sich gegen Remote-Desktop-Protokolle (RDP), da diese häufig für den Fernzugriff auf Windows-Computer genutzt werden. Wenn RDP aktiviert ist und schwache Anmeldeinformationen verwendet werden, ist dies ein Hauptziel für Brute-Force-Angriffe.

Um sich zu schützen:

- Deaktivieren Sie den Remote-Desktop-Zugriff, wenn er nicht benötigt wird.

- Wenn Sie RDP nutzen müssen, stellen Sie sicher, dass Sie starke Passwörter verwenden und den Zugriff auf bestimmte IP-Adressen beschränken.

6. Sicherheitssoftware nutzen

Antivirus-Programme und spezielle Anti-Brute-Force-Tools können ebenfalls helfen, Brute-Force-Angriffe zu erkennen und zu blockieren. Sicherheitssoftware und Sicherheitslösungen überwachen verdächtige Anmeldeversuche und blockieren IP-Adressen, von denen eine große Anzahl fehlgeschlagener Versuche ausgeht.

7. Sicherheits-Updates regelmäßig installieren

Windows veröffentlicht regelmäßig Sicherheitsupdates, die Schwachstellen im Betriebssystem beheben. Es ist wichtig, dass Sie diese Updates regelmäßig installieren, um sicherzustellen, dass Ihr System vor den neuesten Bedrohungen geschützt ist.

Gehen Sie dazu in die Windows Einstellungen (Tastenkombination Windows Taste + I, Windows Update) und aktivieren Sie die automatische Installation von Updates. Die Option nennt sich „Erhalten Sie die neuesten Updates, sobald sie verfügbar sind„.

8. Aktivitätsprotokolle überwachen

Die Überwachung von Anmeldeversuchen ist eine gute Möglichkeit, potenzielle Brute-Force-Angriffe frühzeitig zu erkennen. Windows verfügt über integrierte Protokollierungsfunktionen, die es Ihnen ermöglichen, Anmeldeversuche zu überwachen.

Um dies zu aktivieren:

- Öffnen Sie die „Windows Ereignisanzeige“.

- Navigieren Sie zu „Sicherheitsprotokolle“ und überwachen Sie Anmeldeversuche.

Wenn Sie eine große Anzahl fehlgeschlagener Versuche bemerken, könnte dies ein Hinweis auf einen laufenden Brute-Force-Angriff sein.

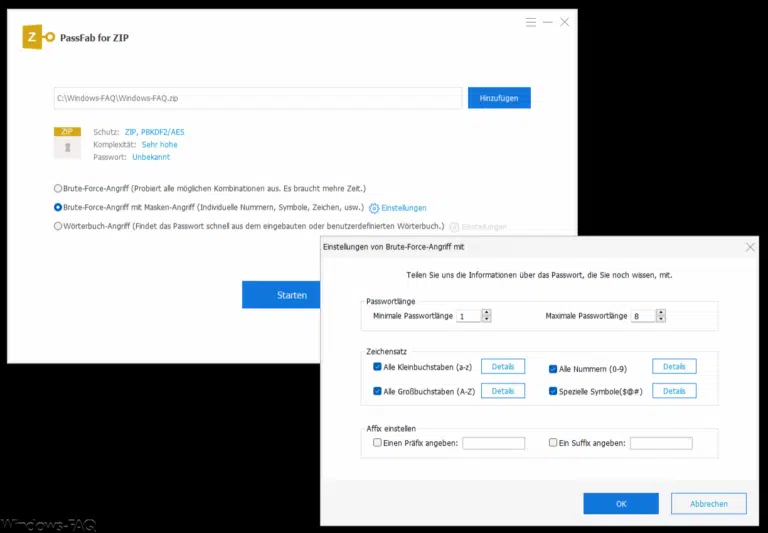

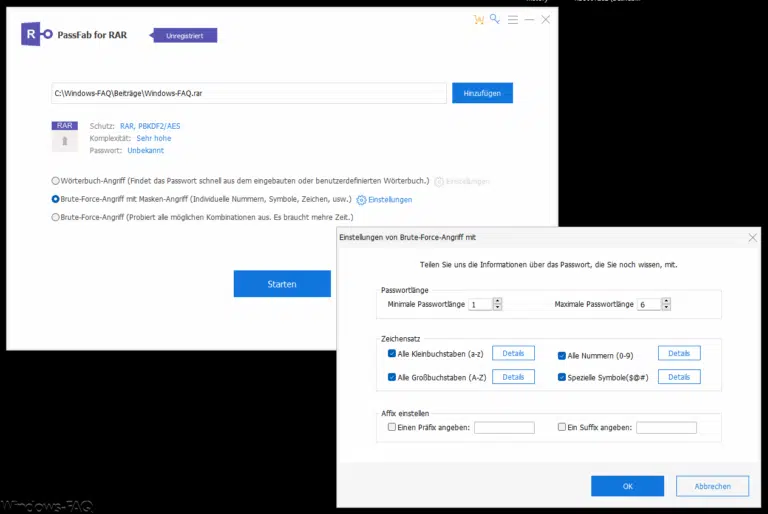

Bekannte Tools für Brute Force Angriffe

Es gibt eine Reihe von Tools, die speziell für Brute-Force-Angriffe entwickelt wurden oder diese Funktion unterstützen. Diese Tools sind in vielen Fällen frei im Internet verfügbar und können von Sicherheitsforschern, aber auch von Cyberkriminellen verwendet werden. Hier sind einige der bekanntesten:

Hier ist die Übersicht der Brute-Force-Tools in tabellarischer Form:

| Tool | Beschreibung | Einsatz | Plattformen |

|---|---|---|---|

| Hydra | Leistungsstarkes Tool für Brute-Force-Angriffe auf verschiedene Protokolle. | Brute-Force auf Netzwerkdienste wie FTP, SSH, HTTP, etc. | Windows, Linux, macOS |

| John the Ripper | Passwort-Cracking-Tool, unterstützt Brute-Force und Wörterbuchangriffe. | Knacken von Passwort-Hashes. | Linux, macOS, Windows |

| Aircrack-ng | Toolset zum Knacken von WLAN-Passwörtern. | Knacken von Wi-Fi-Verschlüsselungen (WPA/WPA2). | Linux, macOS, Windows |

| Medusa | Leistungsstarkes Tool für Netzwerkprotokolle. | Netzwerkbasierte Brute-Force-Angriffe. | Linux, macOS, Windows |

| Ncrack | Netzwerk-Login-Hacking-Tool, verwendet für Brute-Force-Angriffe. | Brute-Force-Angriffe auf Netzwerkdienste wie SSH, FTP, RDP. | Linux, macOS, Windows |

| THC-SSL-DOS | Tool zur Ausnutzung von SSL-Verbindungen. | Ausnutzung von SSL-Verbindungen zur Überlastung von Servern. | Linux |

| Patator | Flexibles Tool zur Durchführung von Brute-Force-Angriffen. | Brute-Force-Angriffe auf verschiedene Protokolle. | Linux |

| Burp Suite | Webanwendungssicherheitstool mit Brute-Force-Funktion. | Brute-Force auf Web-Login-Formulare. | Windows, Linux, macOS |

| Hashcat | Schnelles Tool zum Knacken von Passwort-Hashes. | Knacken von Passwort-Hashes. | Windows, Linux, macOS |

| Ophcrack | Tool zum Knacken von Windows-Passwörtern. | Knacken von Windows-Passwörtern durch Rainbow Tables. | Windows, Linux |

| Crunch | Tool zur Erstellung von Wortlisten. | Erstellen von Wörterbüchern für Brute-Force-Angriffe. | Linux |

Diese Tools können sowohl von Sicherheitsexperten als auch von Angreifern verwendet werden. Sie alle unterstützen verschiedene Arten von Brute-Force-Angriffen, sei es auf Passwort-Hashes, Netzwerkdienste oder Webanwendungen. Obwohl sie nützlich sind, um Sicherheitslücken zu erkennen, können sie in den falschen Händen großen Schaden anrichten. Daher ist es entscheidend, dass Systeme ordnungsgemäß gesichert und Überwachungs- sowie Präventionsmaßnahmen wie starke Passwörter und Mehr-Faktor-Authentifizierung (MFA) implementiert werden.

Fazit

Ein Brute Force Angriff kann für den Angreife eine einfache Methode sein, um Zugang zu einem System zu erhalten. Ein solcher „Brute Force Attack“ kann äußerst gefährlich enden, wenn keine geeigneten Schutzmaßnahmen getroffen werden. Insbesondere unter Windows gibt es jedoch viele Möglichkeiten, sich vor diesen Angriffen zu schützen. Von der Verwendung starker Passwörter über die Aktivierung von Mehr-Faktor-Authentifizierung bis hin zur Konfiguration von Firewalls – es gibt zahlreiche Maßnahmen, die die Sicherheit erheblich erhöhen können.

Das Wichtigste ist, wachsam zu bleiben und regelmäßige Sicherheitsvorkehrungen zu treffen. Ein starkes Passwort und die richtige Konfiguration des Systems können den Unterschied zwischen einem erfolgreichen und einem gescheiterten Angriff ausmachen.

Neueste Kommentare