DDoS Attacken („Distributed Denial of Service„) haben sich zu einer der gefürchtetsten Waffen in der Computerkriminalität entwickelt. Per DDoS Angriff können Unternehmen quasi vom Internet abgeschnitten werden, sodass ein Zugriff auf Clouddaten, Infrastruktur oder andere Unternehmensdaten nicht mehr möglich ist. Dieser Artikel bietet einen tiefen Einblick in das Thema DDoS-Attacken, ihre Funktionsweise, die möglichen Schutzmechanismen und insbesondere den Schutz in Windows-Umgebungen.

Was ist eine DDoS-Attacke?

Eine DDoS-Attacke ist eine Art von Cyberangriff, bei dem mehrere kompromittierte Computersysteme, oft durch ein Botnet verbunden, verwendet werden, um einen gezielten Server, Dienst oder Netzwerk mit einer überwältigenden Menge an Datenverkehr zu überfluten. Das Ziel dieses Angriffs ist es, die Ressourcen des Ziels zu erschöpfen, sodass legitime Benutzer keinen Zugriff mehr auf die betroffenen Dienste haben.

Unterschied zwischen DoS und DDoS

Um den Begriff „DDoS“ besser zu verstehen, ist es wichtig, den Unterschied zwischen einer Denial of Service (DoS)- und einer Distributed Denial of Service (DDoS)-Attacke zu kennen. Bei einem DoS-Angriff sendet ein einzelnes System eine große Menge an Anfragen an einen Server, um diesen zu überlasten. Ein DDoS-Angriff hingegen nutzt mehrere Systeme gleichzeitig, um dieselben Ziele zu erreichen. Die verteilte Natur des DDoS-Angriffs macht ihn deutlich schwieriger zu verhindern, da der Angriff von verschiedenen, oft geografisch verteilten Quellen ausgeht.

Häufige Ziele von DDoS-Angriffen

Die häufigsten Ziele von DDoS-Angriffen sind:

- Websites von Unternehmen: Besonders im E-Commerce-Bereich kann ein erfolgreicher DDoS-Angriff zu erheblichen finanziellen Verlusten führen.

- Online-Spiele: Gaming-Server sind oft Ziel von DDoS-Angriffen, um Spieler vom Zugang zu ihren Lieblingsspielen abzuhalten.

- Finanzinstitutionen: Banken und andere Finanzinstitute sind wegen der sensiblen Daten und finanziellen Transaktionen besonders gefährdet.

- Regierungsseiten: Politisch motivierte Angriffe auf Regierungswebsites sind keine Seltenheit und können politische Instabilität fördern.

Wie funktioniert eine DDoS-Attacke?

Der Aufbau eines DDoS-Angriffs

Der typische DDoS-Angriff läuft in mehreren Phasen ab:

- Rekrutierung eines Botnetzes: Ein Botnet ist ein Netzwerk von kompromittierten Computern, die durch Malware infiziert wurden und vom Angreifer ferngesteuert werden können. Diese infizierten Geräte, oft als „Zombies“ bezeichnet, können PCs, Server, IoT-Geräte und sogar Mobiltelefone umfassen.

- Vorbereitung des Angriffs: Der Angreifer gibt den Befehl an das Botnet, den Angriff zu starten. Die kompromittierten Geräte senden dann gleichzeitig eine Flut von Anfragen an das Zielsystem.

- Durchführung des Angriffs: Das Zielsystem wird von einer überwältigenden Menge an Datenverkehr getroffen, was zu einer Überlastung der Ressourcen führt. Dies kann dazu führen, dass der Server entweder extrem langsam wird oder komplett abstürzt, was ihn für legitime Benutzer unzugänglich macht.

- Nach dem Angriff: Nachdem der Angriff abgeschlossen ist, bleiben oft Spuren zurück, die es Ermittlern ermöglichen, die Quelle des Angriffs zu identifizieren. Es ist jedoch nicht immer möglich, den Ursprung eines DDoS-Angriffs zu ermitteln, insbesondere wenn der Angreifer fortschrittliche Verschleierungstechniken verwendet hat.

Arten von DDoS-Attacken

DDoS-Angriffe können in verschiedene Kategorien eingeteilt werden, je nachdem, welche Schwachstelle des Zielsystems sie ausnutzen:

Volumenbasierte Angriffe:

- SYN-Flood: Dieser Angriff zielt auf die Erschöpfung der Verbindungstabelle des Servers ab, indem eine große Anzahl von halboffenen TCP-Verbindungen gesendet wird.

- UDP-Flood: Bei diesem Angriff werden große Mengen an UDP-Paketen an zufällige Ports eines Ziels gesendet, was den Server überlastet, wenn er versucht, auf diese Anfragen zu antworten.

Protokollbasierte Angriffe:

- Ping of Death: Hierbei wird ein Ziel mit übergroßen Ping-Paketen überflutet, was zu einem Systemabsturz führen kann.

- Smurf-Angriff: Der Angreifer sendet ICMP-Echoanforderungen (Pings) an ein Netzwerk unter Verwendung einer gefälschten Absenderadresse, die das Ziel überlastet.

Applikationsbasierte Angriffe:

- HTTP Flood: Diese Art von Angriff zielt darauf ab, die Webserver- oder Anwendungsserverressourcen zu erschöpfen, indem eine große Anzahl von HTTP-Anfragen gesendet wird.

- Slowloris: Dieser Angriff versucht, den Webserver durch langsames Senden unvollständiger HTTP-Anfragen zu überlasten.

Mechanismen der DDoS-Verstärkung

Einige der gefährlichsten DDoS-Angriffe verwenden Verstärkungstechniken, bei denen kleine Mengen an Anfragen vom Angreifer genutzt werden, um eine viel größere Menge an Datenverkehr auf das Ziel zu lenken. Zwei Beispiele für solche Angriffe sind:

- DNS-Amplification: Der Angreifer sendet Anfragen an unsichere DNS-Server mit der gefälschten Absenderadresse des Ziels. Die Server antworten mit erheblich größeren DNS-Antworten, die dann an das Ziel gesendet werden.

- NTP-Amplification: Ähnlich wie bei der DNS-Verstärkung wird das Network Time Protocol (NTP) verwendet, um den Angriff zu verstärken. Der Angreifer nutzt die MONLIST-Anfrage, die eine Liste der letzten 600 IP-Adressen anfordert, die mit dem NTP-Server kommuniziert haben. Diese Liste wird dann an das Ziel gesendet.

DDoS-Schutzmechanismen (Protection) in Windows

Die in Windows integrierte Firewall, bekannt als Windows Defender Firewall, bietet grundlegenden Schutz gegen eingehenden bösartigen Verkehr. Sie kann so konfiguriert werden, dass bestimmte IP-Adressen blockiert, Protokolle überwacht und verdächtige Aktivitäten gemeldet werden. Während sie nicht speziell für den Schutz vor hochentwickelten DDoS-Angriffen entwickelt wurde, kann sie dennoch eine erste Verteidigungslinie darstellen.

Windows Network Protection

Windows Network Protection ist eine weitere Sicherheitsfunktion, die Benutzer vor bösartigen Websites und Downloads schützt. Obwohl sie nicht direkt gegen DDoS-Angriffe schützt, kann sie dazu beitragen, die Verbreitung von Malware zu verhindern, die Teil eines Botnets werden könnte.

Erweiterte DDoS-Schutzlösungen für Windows-Server

Für Windows-Server gibt es spezialisierte DDoS-Schutzlösungen, die in Unternehmensumgebungen eingesetzt werden können:

- Azure DDoS Protection:

- Microsoft bietet einen DDoS-Schutzdienst an, der speziell für Azure-Umgebungen entwickelt wurde. Dieser Dienst überwacht den Netzwerkverkehr, erkennt verdächtige Aktivitäten und blockiert bösartigen Verkehr automatisch, bevor er das Netzwerk erreicht.

- Intrusion Detection and Prevention Systems (IDPS):

- In Windows-Umgebungen können Intrusion Detection and Prevention Systems eingesetzt werden, um ungewöhnlichen Verkehr zu überwachen und automatisch Maßnahmen zu ergreifen, um das Netzwerk zu schützen.

- Third-Party Security Solutions:

- Es gibt zahlreiche Drittanbieter, die fortschrittliche Sicherheitslösungen anbieten, die in Windows integriert werden können, um einen besseren Schutz vor DDoS-Angriffen zu gewährleisten. Zu den bekanntesten Anbietern gehören Symantec, Trend Micro und McAfee.

Best Practices für Windows-Nutzer

- Regelmäßige Updates:

- Sicherstellen, dass Windows und alle installierten Anwendungen regelmäßig aktualisiert werden, um sicherzustellen, dass alle Sicherheitslücken geschlossen sind.

- Starke Passwortrichtlinien:

- Verwendung starker, einzigartiger Passwörter und Aktivierung von Multi-Faktor-Authentifizierung (MFA), um sicherzustellen, dass es Angreifern schwerer fällt, sich Zugang zu Systemen zu verschaffen.

- Verwendung eines VPNs:

- Ein virtuelles privates Netzwerk (VPN) kann dazu beitragen, den Datenverkehr zu verschlüsseln und die IP-Adresse zu verschleiern, wodurch das Risiko, Ziel eines DDoS-Angriffs zu werden, verringert wird.

- Überwachung und Protokollierung:

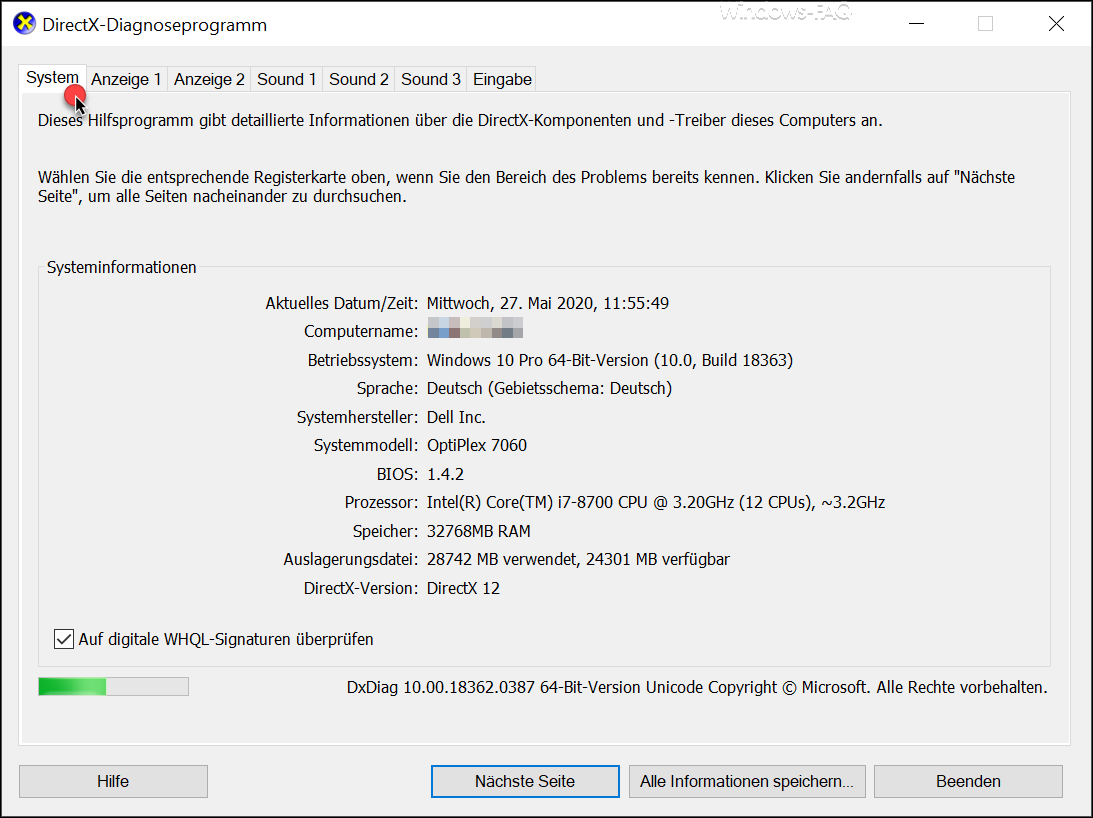

- Aktivierung von Netzwerküberwachungs- und Protokollierungsfunktionen in Windows, um verdächtige Aktivitäten frühzeitig zu erkennen und darauf zu reagieren.

Wie kann ich mich vor einem DDoS-Angriff schützen?

Welche Maßnahmen kann der Anwender ergreifen, um sich vor einen DDos Angriff zu schützen?

Präventive Maßnahmen

Netzwerkarchitektur stärken:

- Redundanz und Lastverteilung: Durch den Einsatz von Lastverteilern und redundantem Serverdesign können Ressourcen auf mehrere Server verteilt werden, wodurch es schwieriger wird, das gesamte Netzwerk lahmzulegen.

- Anycast-Netzwerke: In einem Anycast-Netzwerk wird der Datenverkehr auf den nächstgelegenen Server im Netzwerk geroutet, was hilft, die Last eines DDoS-Angriffs zu verteilen.

Überwachung und Frühwarnsysteme:

- Netzwerküberwachungssoftware: Tools wie Nagios, Zabbix oder SolarWinds können dabei helfen, ungewöhnliche Verkehrsmuster frühzeitig zu erkennen.

- Anomalieerkennung: Durch maschinelles Lernen können Anomalieerkennungssysteme ungewöhnliches Verhalten erkennen, das auf einen bevorstehenden DDoS-Angriff hindeuten könnte.

Rate-Limiting und Traffic Filtering:

- Rate-Limiting: Dies begrenzt die Anzahl der Anfragen, die ein Benutzer in einem bestimmten Zeitraum stellen kann, was dazu beiträgt, die Auswirkungen von DDoS-Angriffen zu minimieren.

- Traffic Filtering: Der Einsatz von Firewalls und Intrusion Prevention Systems (IPS) kann dazu beitragen, verdächtigen Verkehr zu blockieren, bevor er das Netzwerk erreicht.

Cloud-basierte DDoS-Schutzdienste:

- CDN und DDoS Protection: Content Delivery Networks (CDNs) wie Cloudflare oder Akamai bieten integrierte DDoS-Schutzdienste an, die den Verkehr analysieren und bösartige Anfragen blockieren.

- Cloud-basierte Firewall-Dienste: Diese Dienste bieten eine zusätzliche Schutzebene, indem sie bösartigen Verkehr in der Cloud filtern, bevor er das interne Netzwerk erreicht.

Reaktive Maßnahmen

Incident Response Team (IRT):

- Vorbereitetes Team: Ein engagiertes Incident Response Team, das speziell für den Umgang mit DDoS-Angriffen geschult ist, kann im Falle eines Angriffs schnelle Gegenmaßnahmen ergreifen.

- Notfallpläne: Es ist wichtig, Notfallpläne zu erstellen, die das Verhalten im Falle eines DDoS-Angriffs festlegen, einschließlich der Eskalationsstufen und der Kommunikationsstrategien.

Verkehrsumleitung:

- Scrubbing Centers: Diese spezialisierten Rechenzentren analysieren und filtern eingehenden Verkehr, um schädliche Pakete zu entfernen, bevor sie das Zielsystem erreichen.

- Blackholing: Diese Technik leitet den gesamten Datenverkehr, sowohl den bösartigen als auch den legitimen, zu einer „schwarzen Loch“-Route um, wo er einfach verworfen wird. Diese Methode wird oft als letzter Ausweg verwendet, wenn kein anderer Schutzmechanismus funktioniert.

Zusammenarbeit mit dem ISP:

- Gemeinsame Abwehrstrategien: Die Zusammenarbeit mit dem Internet Service Provider (ISP) kann entscheidend sein, um DDoS-Angriffe abzuwehren, indem frühzeitig Maßnahmen ergriffen werden, um schädlichen Verkehr zu blockieren, bevor er das Ziel erreicht. ISPs wie z.B. die Telekom bieten für Ihre Internetleitungen einen DDos-Schutz an, sodass derartige Angriffe erst gar nicht bis zur Firewall der Unternehmen kommen und vorher abgefangen werden

- Verkehrsanalyse: ISPs können helfen, den Ursprung des Angriffs zu analysieren und Maßnahmen zu ergreifen, um die Quelle zu blockieren oder den Angreifer zu identifizieren.

Fazit

DDoS-Angriffe sind eine ernsthafte Bedrohung in der heutigen vernetzten Welt. Sie können erhebliche Schäden anrichten, indem sie Unternehmen Millionen von Dollar kosten oder den Zugang zu wichtigen Diensten unterbrechen. Um sich effektiv gegen DDoS-Angriffe zu schützen, ist ein mehrschichtiger Ansatz erforderlich, der sowohl präventive als auch reaktive Maßnahmen umfasst.

Windows bietet zwar grundlegende Schutzmechanismen, doch für einen umfassenden Schutz, insbesondere in Unternehmensumgebungen, sollten erweiterte Sicherheitslösungen in Betracht gezogen werden. Die Kombination aus robusten Netzwerksicherheitspraktiken, der Verwendung spezialisierter Sicherheitsdienste und der regelmäßigen Schulung von Mitarbeitern ist entscheidend, um die Risiken eines DDoS-Angriffs zu minimieren.

Die kontinuierliche Entwicklung von DDoS-Angriffen erfordert eine ebenso kontinuierliche Anpassung und Verbesserung der Sicherheitsmaßnahmen. Nur durch proaktives Handeln und das Bewusstsein für diese Bedrohung können Unternehmen und Einzelpersonen ihre Systeme wirksam schützen.

Neueste Kommentare