Das Server Message Block (SMB) Protokoll (Port 139 und 445) spielt eine zentrale Rolle in der Kommunikation zwischen Geräten innerhalb eines Netzwerks. SMB ermöglicht den Austausch von Dateien, Druckerzugriff und verschiedene kommunikative Interaktionen zwischen Knotenpunkten in einem Netzwerk. Besonders wichtig für die Funktion von SMB sind die Ports 139 und 445. Nachfolgend finden Sie ausführliche Informationen zum SMB Port 445 und Port 139 und wir zeigen Ihnen, welche Einstellungen und Anfragen unter Windows möglich sind.

Was ist SMB?

Bevor wir in die spezifischen Ports eintauchen, ist es wichtig, ein grundlegendes Verständnis von SMB zu haben. SMB, kurz für Server Message Block, ist ein Netzwerkprotokoll, das ursprünglich von IBM entwickelt und später von Microsoft für sein Netzwerkbetriebssystem weiterentwickelt wurde. Es ermöglicht die Kommunikation zwischen Servern und verschiedenen Client-Geräten, um den Zugriff auf Dateien, Drucker und andere Netzwerkressourcen zu erleichtern. Eine Zusammenfassung der wichtigsten Ports unter Windows finden Sie auch in unserem Beitrag „Portnummern bei Windows: Funktion, Bedeutung und wichtige Ports„.

Port 139: NetBIOS Session Service

Port 139 wird in der SMB-Kommunikation über NetBIOS (Network Basic Input/Output System) über TCP/IP verwendet. NetBIOS dient als Schnittstelle zur Abstraktion von Netzwerkhardware und ermöglicht den Zugriff auf Netzwerkdienste. Port 139 war in früheren Versionen von SMB vorherrschend und ermöglichte SMB-Kommunikation über das NetBIOS in TCP/IP-Netzwerken. Obwohl es für ältere Systeme und Netzwerke immer noch relevant ist, wurde es in modernen Implementierungen weitgehend durch Port 445 ersetzt.

Port 445: SMB Direct über TCP/IP

Mit der Einführung von Windows 2000 begann Microsoft, SMB-Dienste direkt über TCP/IP ohne die Notwendigkeit einer NetBIOS-Schicht anzubieten. Dieser Schritt führte zur Nutzung von Port 445, der eine effizientere und sicherere Kommunikation ermöglicht. Port 445 ist heute der Standard für SMB-Kommunikation und unterstützt sowohl SMB als auch Microsoft Active Directory (AD) Dienste. Durch die direkte Integration in TCP/IP bietet Port 445 eine verbesserte Performance und Sicherheit gegenüber der älteren Methode über Port 139.

Sicherheitsaspekte

Obwohl SMB und die damit verbundenen Ports 139 und 445 wesentlich für die Netzwerkkommunikation sind, haben sie auch Sicherheitsrisiken. Beide Ports sind beliebte Ziele für Cyberangriffe, da sie oft als Einfallstore für Malware und Ransomware genutzt werden. Beispiele für solche Angriffe sind die berüchtigten WannaCry und Petya Ransomware-Angriffe, die sich über Schwachstellen in SMB verbreiteten.

Um die Sicherheit zu gewährleisten, ist es entscheidend, dass Netzwerkadministratoren und IT-Sicherheitsexperten folgende Maßnahmen ergreifen:

- Aktualisierung und Patch-Management: Regelmäßige Updates des Betriebssystems und der SMB-Protokolle sind entscheidend, um bekannte Schwachstellen zu schließen.

- Deaktivierung von Port 139: In modernen Netzwerken, in denen Port 445 für SMB ausreicht, sollte Port 139 deaktiviert werden, um das Angriffsrisiko zu verringern.

- Firewall-Konfiguration: Einschränkung des Zugriffs auf SMB-Ports auf vertrauenswürdige Netzwerke und Geräte.

- Netzwerksegmentierung: Die Trennung kritischer Netzwerkbereiche kann die Ausbreitung von Malware verhindern.

Sind die Ports 445 und 139 bei aktuellen Windows Version aktiv?

In aktuellen Windows-Betriebssystemen, einschließlich Windows 10 und Windows 11, sind die SMB-Ports 139 und 445 standardmäßig aktiv, da sie für die SMB-Kommunikation erforderlich sind.

- Port 445 (SMB über TCP/IP): Dieser Port ist in modernen Windows-Betriebssystemen der Hauptkommunikationskanal für SMB-Dienste.

- Port 139 (NetBIOS Session Service über TCP/IP): Obwohl dieser Port in älteren Windows-Versionen weit verbreitet war, ist er auch in Windows 10 und Windows 11 verfügbar, um Kompatibilität mit älteren Systemen und Netzwerkgeräten zu gewährleisten, die noch NetBIOS über TCP/IP (NBT) für die SMB-Kommunikation verwenden. In den meisten modernen Netzwerkumgebungen wird jedoch empfohlen, sich auf SMB über Port 445 zu konzentrieren und den Einsatz von NetBIOS, wenn möglich, zu vermeiden.

Es ist wichtig zu beachten, dass die Nutzung dieser Ports und die damit verbundenen Sicherheitseinstellungen durch die Netzwerkrichtlinien und Sicherheitsanforderungen eines Unternehmens oder einer Organisation bestimmt werden. Aus Sicherheitsgründen empfehlen viele IT-Profis, den Zugriff auf diese Ports sorgfältig zu kontrollieren, unnötige Dienste zu deaktivieren und regelmäßige Updates durchzuführen, um bekannte Sicherheitslücken zu schließen. Zudem kann die Konfiguration einer Firewall dazu beitragen, unerwünschten Zugriff zu verhindern und das Netzwerk sicherer zu machen.

Wie kann ich prüfen, ob der SMB Port 445 oder der SMB Port 139 aktiv ist?

Um zu überprüfen, ob die Ports 139 und 445 auf einem Windows-System aktiv sind, können Sie verschiedene Methoden anwenden, einschließlich der Verwendung der Eingabeaufforderung (CMD) oder PowerShell. Hier sind zwei einfache Anleitungen, wie Sie dies tun können:

Verwendung der Eingabeaufforderung (CMD)

- Öffnen der Eingabeaufforderung: Drücken Sie die Windows-Taste, tippen Sie

cmdein und drücken Sie Enter oder wählen Sie „Eingabeaufforderung“ aus den Suchergebnissen aus. - Ausführen von netstat: Geben Sie den folgenden Befehl in die Eingabeaufforderung ein und drücken Sie Enter:

netstat -an | findstr "139 445"Dieser Befehl „netstat“ listet alle aktiven Verbindungen und Listener auf den Ports 139 und 445 auf. Wenn diese Ports aktiv sind und auf Verbindungen warten oder bereits verbunden sind, werden sie in den Ergebnissen angezeigt.

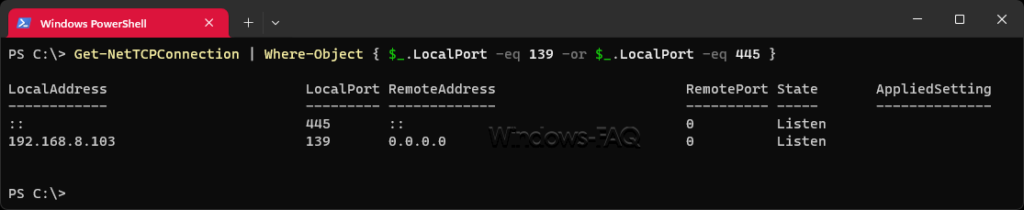

Verwendung von PowerShell

- Öffnen von PowerShell: Drücken Sie die Windows-Taste, tippen Sie

powershellein und drücken Sie Enter oder wählen Sie „Windows PowerShell“ aus den Suchergebnissen aus. - Ausführen eines Befehls: Geben Sie den folgenden Befehl in PowerShell ein und drücken Sie Enter:

Get-NetTCPConnection | Where-Object { $_.LocalPort -eq 139 -or $_.LocalPort -eq 445 }Dieser Befehl filtert die aktiven TCP-Verbindungen und zeigt jene an, die die lokalen Ports 139 oder 445 nutzen. Es werden Details zu den Verbindungen angezeigt, einschließlich des Status und der lokalen sowie der Remote-Adresse.

Beide Methoden geben Ihnen eine klare Vorstellung davon, ob die Ports 139 und 445 auf Ihrem System aktiv sind und ob sie auf eingehende Verbindungen hören oder bereits verwendet werden. Diese Informationen können nützlich sein, um die Netzwerkkonfiguration zu überprüfen oder Sicherheitsüberprüfungen durchzuführen. Es ist wichtig, sich der Sicherheitsrisiken bewusst zu sein, die mit offenen SMB-Ports verbunden sind, und entsprechende Maßnahmen zu ergreifen, um Ihr System zu schützen, wie z.B. das Konfigurieren von Firewalls und das Durchführen regelmäßiger Sicherheitsupdates.

SMB deaktivieren

Das Deaktivieren der SMB-Ports 139 und 445 auf einem Windows-System kann die Sicherheit erhöhen, indem es potenzielle Angriffsflächen für Malware und Ransomware reduziert. Beachten Sie jedoch, dass das Deaktivieren dieser Ports die Fähigkeit Ihres Systems zur Datei- und Druckerfreigabe über das Netzwerk beeinträchtigen kann. Hier sind Schritte, um diese Ports durch das Deaktivieren von SMBv1 und das Konfigurieren der Windows-Firewall zu deaktivieren:

Deaktivieren von SMBv1

Das Deaktivieren von SMBv1 kann helfen, den Port 139 zu schließen. Für SMB über Port 445 ist es wichtig, die Nutzung entsprechend zu kontrollieren und nicht generell zu deaktivieren, da dies die moderne und sichere Version von SMB ist. Hier ist, wie Sie SMBv1 deaktivieren können:

- Öffnen von Windows-Features: Drücken Sie die Windows-Taste, geben Sie

Windows-Features aktivieren oder deaktivierenein und drücken Sie Enter. - Deaktivieren von SMBv1: Scrollen Sie nach unten, um

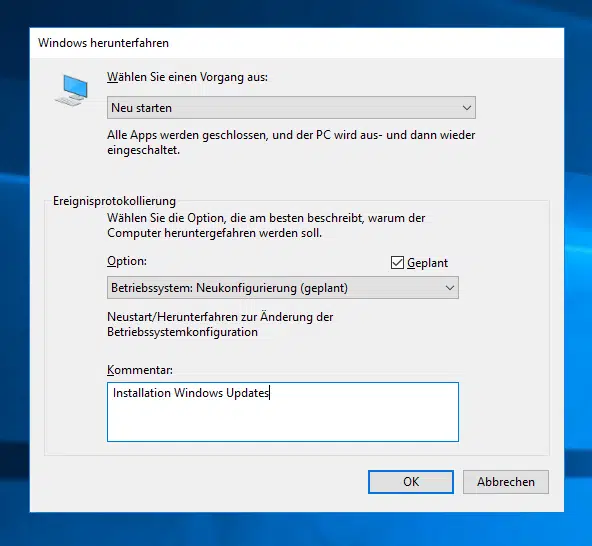

Unterstützung für die SMB 1.0/CIFS-Dateifreigabezu finden, deaktivieren Sie das Kontrollkästchen neben dieser Option und klicken Sie auf „OK“. - Neustarten des Systems: Ein Neustart Ihres Computers ist erforderlich, damit die Änderungen wirksam werden.

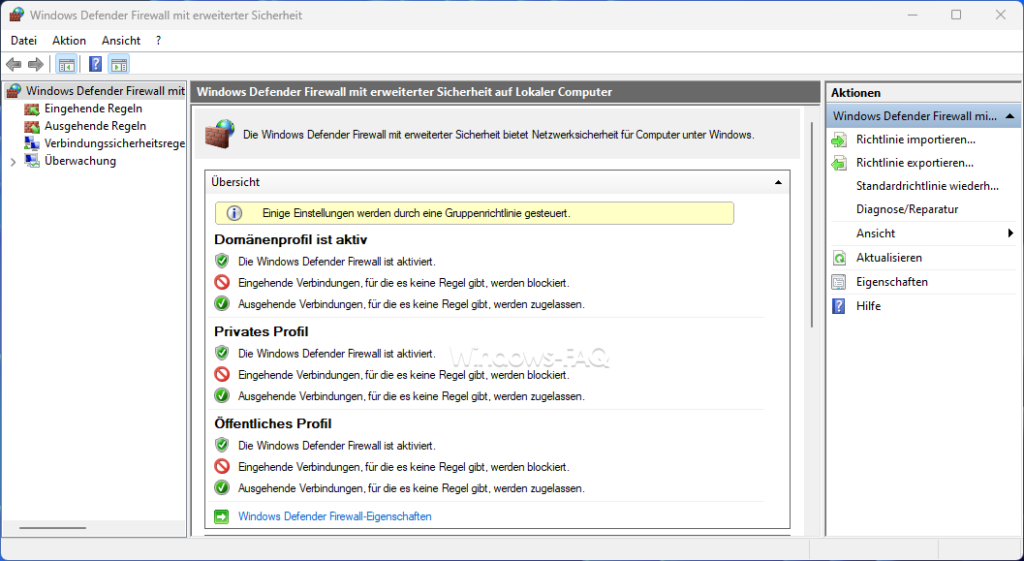

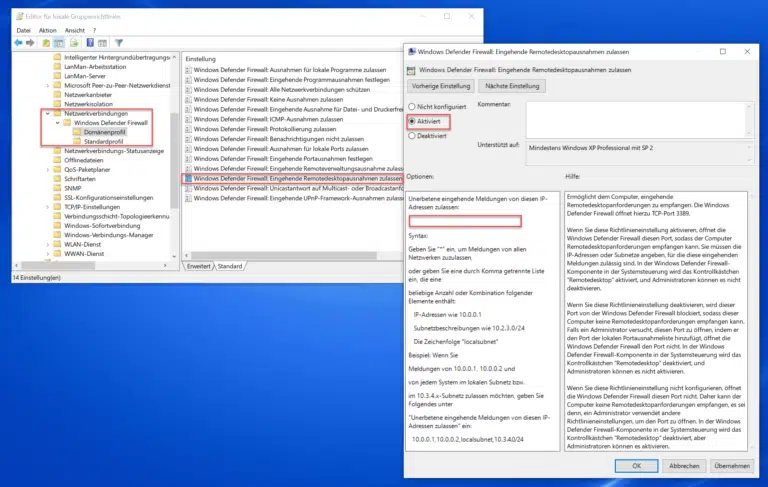

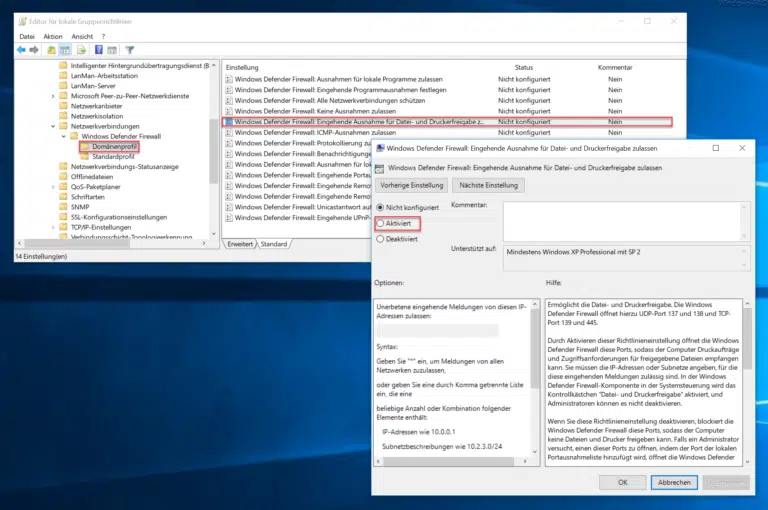

Konfigurieren der Windows-Firewall

Um den Zugriff auf die Ports 139 und 445 weiter zu kontrollieren oder zu blockieren, können Sie Regeln in der Windows-Firewall einrichten:

- Öffnen der Windows-Firewall: Drücken Sie die Windows-Taste, geben Sie „Windows Defender Firewall mit erweiterter Sicherheit“ ein und drücken Sie Enter.

- Neue Regel erstellen: Wählen Sie im linken Menü „Eingehende Regeln“ und dann auf der rechten Seite „Neue Regel“.

- Regeltyp auswählen: Wählen Sie „Port“ und klicken Sie auf „Weiter“.

- Spezifische Ports angeben: Wählen Sie „TCP“ und geben Sie

139, 445in das Feld „Bestimmte lokale Ports“ ein. Klicken Sie auf „Weiter“. - Aktion auswählen: Wählen Sie „Verbindung blockieren“ und klicken Sie auf „Weiter“.

- Regel anwenden: Wählen Sie, wo Ihre Regel angewendet werden soll (z.B. Domäne, Privat, Öffentlich) und klicken Sie auf „Weiter“.

- Name und Beschreibung: Geben Sie einen Namen und optional eine Beschreibung für Ihre Regel ein und klicken Sie auf „Fertig stellen“.

Wiederholen Sie diese Schritte, um eine ähnliche Regel für „Ausgehende Regeln“ zu erstellen, falls Sie den ausgehenden Verkehr auf diesen Ports blockieren möchten.

Wichtig: Seien Sie vorsichtig beim Ändern von Firewall-Regeln und beim Deaktivieren von Protokollen. Solche Änderungen können unbeabsichtigte Auswirkungen auf Netzwerkdienste und die Kommunikation haben. Stellen Sie sicher, dass Sie die Auswirkungen verstehen und entsprechende Sicherheitsmaßnahmen treffen, um Ihren Netzwerkverkehr zu schützen.

Bekannteste Viren und Malware, die SMB ausnutzen

Im Laufe der Jahre haben verschiedene Viren und Malware-Arten Schwachstellen im SMB-Protokoll (Server Message Block) ausgenutzt, um sich zu verbreiten und Schäden anzurichten. Einige der bekanntesten Beispiele dafür sind:

1. WannaCry

WannaCry ist wahrscheinlich der berüchtigtste Ransomware-Angriff, der SMBv1 ausnutzte. Im Mai 2017 verbreitete sich WannaCry rasch weltweit und infizierte hunderttausende von Computern in über 150 Ländern. Die Ransomware nutzte eine Schwachstelle namens EternalBlue, die in älteren Windows-Systemen vorhanden war, um sich im Netzwerk zu verbreiten und Dateien zu verschlüsseln, wobei von den Opfern ein Lösegeld in Bitcoin gefordert wurde. Mittlerweile verfügen die aktuellen Windows Versionen über einen integrierten Ransomware Schutz.

2. NotPetya

Kurz nach WannaCry traf NotPetya im Juni 2017 vor allem Unternehmen in der Ukraine, breitete sich aber schnell weltweit aus. Obwohl es anfangs wie eine Ransomware aussah, wurde schnell klar, dass NotPetya hauptsächlich darauf ausgerichtet war, Systeme zu zerstören. Es nutzte ebenfalls die EternalBlue-Schwachstelle, zusätzlich aber auch eine andere SMB-Schwachstelle namens EternalRomance.

3. BadRabbit

BadRabbit erschien im Oktober 2017 und war ein weiterer schädlicher Angriff, der sich als Ransomware tarnte. Es verbreitete sich durch gefälschte Adobe Flash-Updates auf kompromittierten Websites. BadRabbit nutzte eine Kombination aus Techniken, einschließlich des Ausnutzens von SMB, um sich innerhalb von Netzwerken zu verbreiten.

4. EternalRocks

EternalRocks ist ein Wurm, der kurz nach WannaCry entdeckt wurde. Er nutzt sieben verschiedene NSA-Leaks aus, darunter EternalBlue, EternalRomance und andere, um sich über SMB zu verbreiten. Im Gegensatz zu WannaCry und NotPetya, die sich schnell verbreiteten und dann auffällig wurden, wurde EternalRocks so entworfen, dass er sich versteckt hält und potenziell als Plattform für zukünftige Angriffe dient.

Fazit

Die SMB-Ports 139 und 445 spielen eine entscheidende Rolle in der Netzwerkkommunikation, indem sie den Austausch von Dateien und den Zugriff auf Netzwerkressourcen ermöglichen. Während Port 139 in älteren Systemen noch Anwendung findet, ist Port 445 für moderne SMB-Kommunikation über TCP/IP der Standard. Angesichts der Sicherheitsrisiken, die mit diesen Ports verbunden sind, ist es für Unternehmen von größter Bedeutung, angemessene Sicherheitsmaßnahmen

– Das Standardgateway ist nicht verfügbar

– Port 80 – Aufgabe und Funktion

Neueste Kommentare