Bei der Anmeldung eines Users an einem Windows PC im Netzwerk wird zunächst geprüft, ob der Computer überhaupt über ein gültiges Computerkonto im Active Directory verfügt. Ohne gültiges Computerkonto und somit ohne gültige Vertrauensstellung zwischen dem Windows PC und der AD-Domäne ist keine Anmeldung möglich.

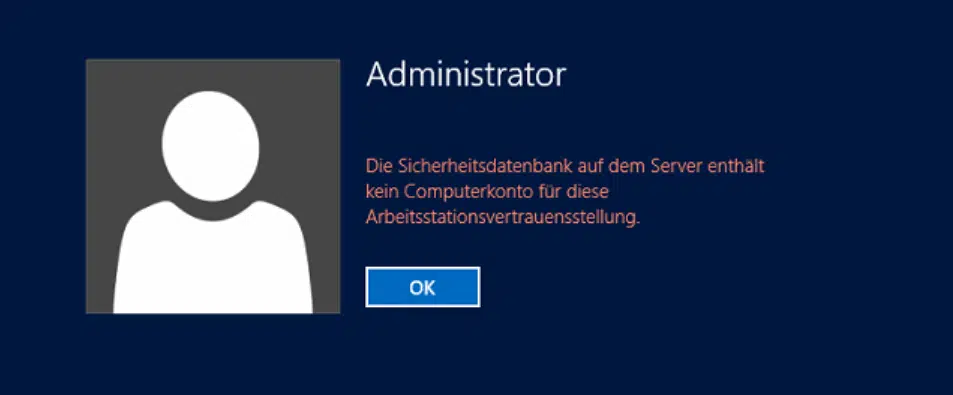

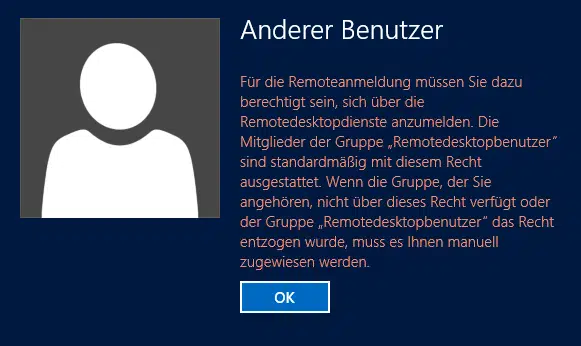

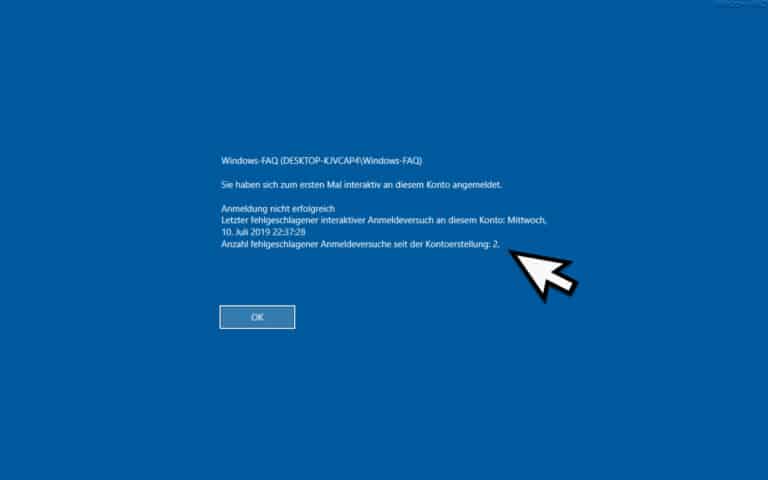

Sollte mit dieser Vertrauensstellung bzw. mit dem Computerkonto im AD irgendetwas unvorhergesehenes passieren, so kann es zu folgender Fehlermeldung bei der Anmeldung kommen.

Die Sicherheitsdatenbank auf dem Server enthält kein Computerkonto für diese Arbeitsvertrauensstellung.

Hier nachfolgend einmal eine Original-Fehlermeldung.

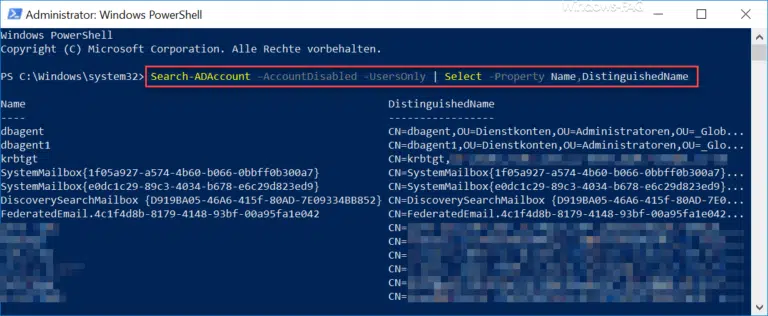

In aller Regel muss das AD-Computerkonto erneuert bzw. neu angelegt werden. Zunächst ist zu prüfen, ob im Active Directory überhaupt noch ein passenden Computerkonto vorhanden ist.

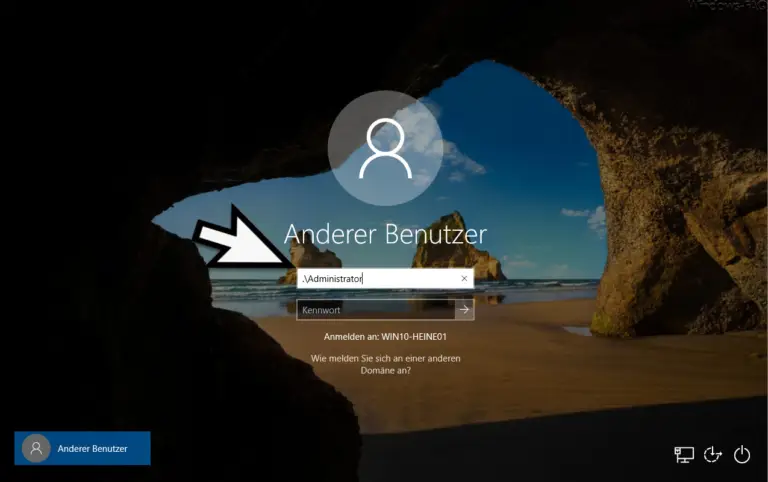

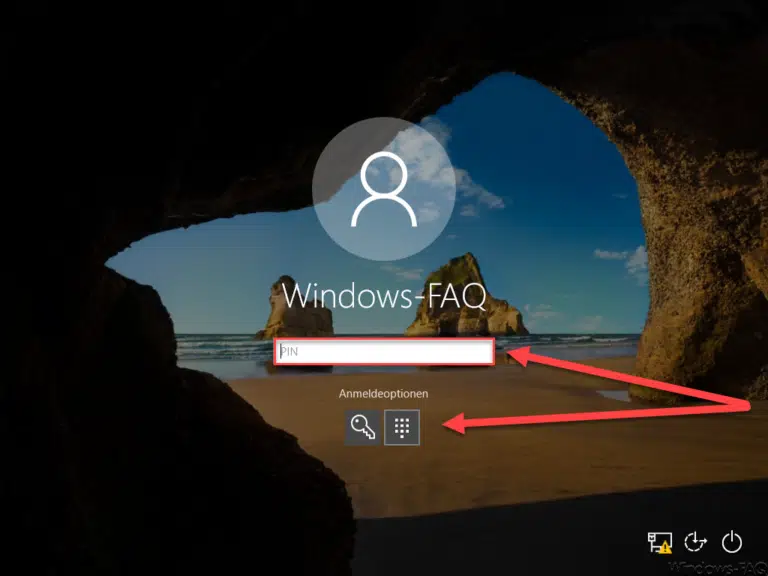

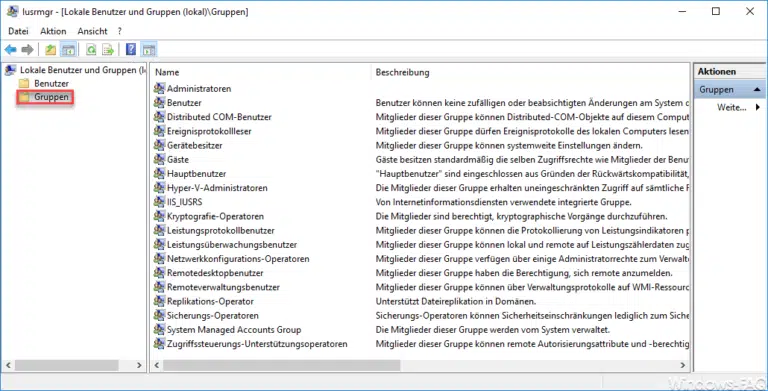

Anschließend könnt Ihr durch folgende Maßnahmen den Computer wieder dem AD korrekt zuweisen. Wichtig ist, dass Ihr Euch als lokaler User mit Administrator Rechten an dem PC ohne gültige Vertrauensstellung anmelden könnt. Ohne diese Admin-Rechte wird es nicht möglich sein, den PC der Domäne erfolgreich zuzufügen. Selbstverständlich müsst Ihr auch über die notwendigen Rechte verfügen, Computer dem AD hinzuzufügen.

- Lokal am Windows PC anmelden (Computername\Anmeldename). User muss über Admin Rechte verfügen.

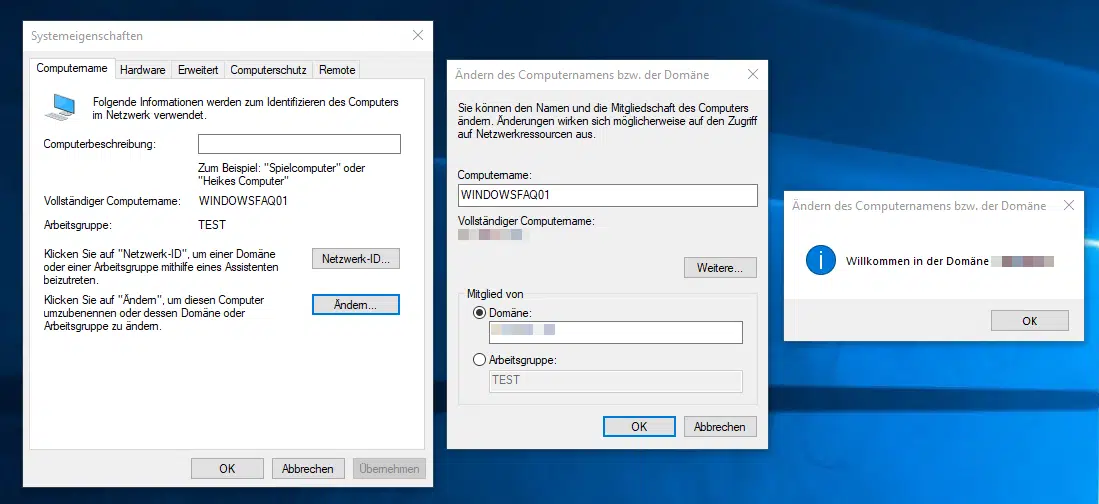

- Über SYSDM.CPL könnt Ihr nun den PC aus der Domäne entfernen und z.B. der Arbeitsgruppe „TEST“ zuordnen.

- Windows Neustart und erneut als Administrator lokal anmelden.

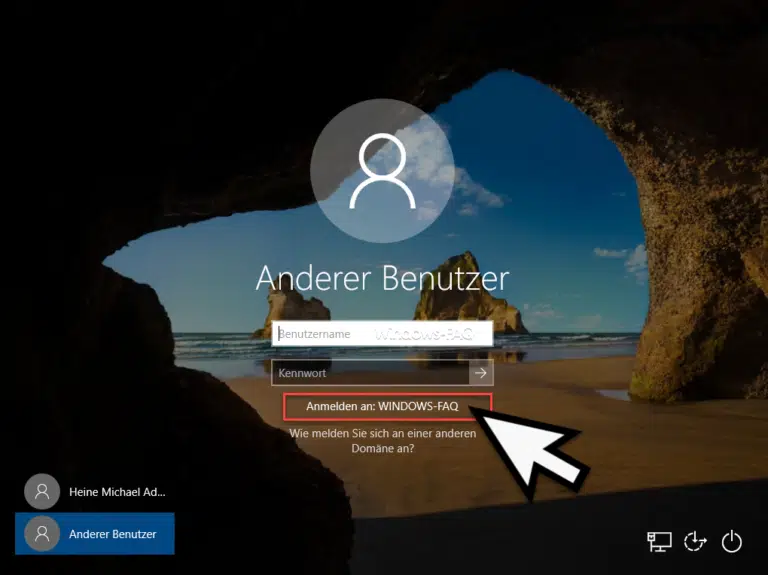

- Über SYSDM.CPL nun den PC erneut in die Domäne aufnehmen (siehe nachfolgendes Bild).

- Erneuter Neustart.

Nun ist der PC erneut in der Active Directory Domäne erfolgreich aufgenommen und nach einem notwendigen Windows Neustart funktioniert die Useranmeldung wieder einwandfrei und ohne Probleme.

Weiterführende Informationen rund um die „Windows Anmeldung“ findet Ihr auch hier.

– RDP Meldung – Eine Benutzerkontenbeschränkung verhindert Ihre Anmeldung…

– Hinweis für den Anwender vor der Windows Anmeldung anzeigen (Sign In Message)

– Keine Anmeldung beim Konto möglich

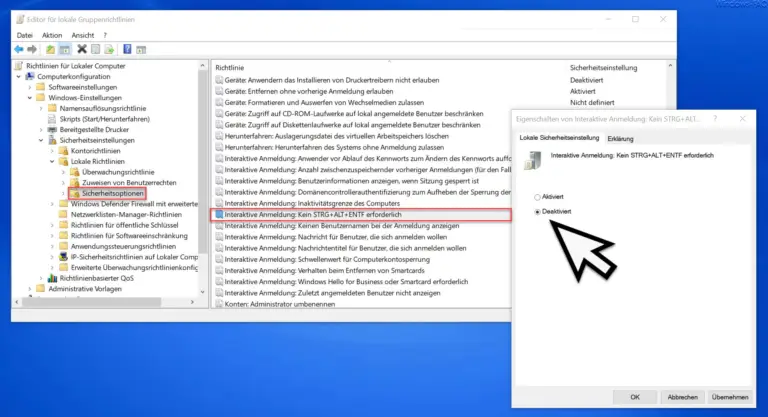

– Sichere Anmeldung mit ALT + STRG + ENTF bei Windows aktivieren

– Starten von Desktop Anwendungen nach der Windows Anmeldung beschleunigen

– Beim Neustarten des Computers und bei der Anmeldung immer auf das Netzwerk warten

– Begrüssungs-Animation bei Windows 10 Anmeldung abschalten durch Registry Änderung

– Animation bei der ersten Windows 10 Anmeldung deaktivieren

– Automatische Useranmeldung nach dem Hochfahren von Windows

– Server-Manager nach Windows Anmeldung nicht automatisch starten

Das ist nicht ausreichend. Abgesehen davon, dass im Titel schon das Wort Arbeits_Stations_Vertrauensstellung fehlerhaft geschrieben ist, reicht diese Maßnahme leider nicht aus.

Hallo Hans, danke für den Tipp mit der Überschrift. Du hattest natürlich Recht, da hatten wir uns verschrieben. Dies ist nun korrigiert.

Hast Du aber bitte noch mehr Informationen für uns, warum diese Maßnahme nicht ausreichen sollte und wie es vielleicht besser funktioniert.

Danke Dir und viele Grüße

Michael

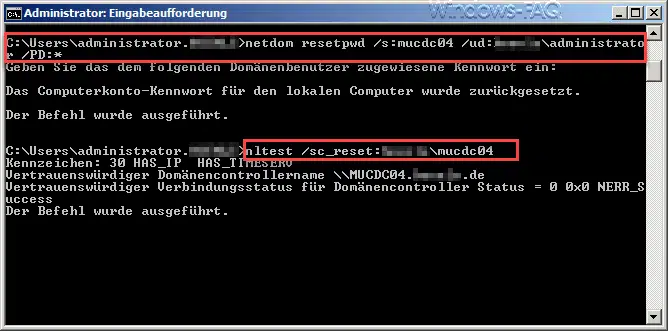

Hallo, die Methode ist zu umständlich denn es geht einfacher, wenn man sowieso lokalen Admin-Zugriff hat.

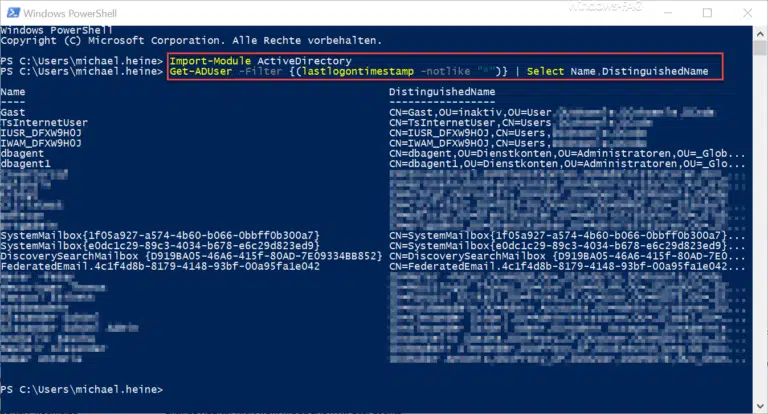

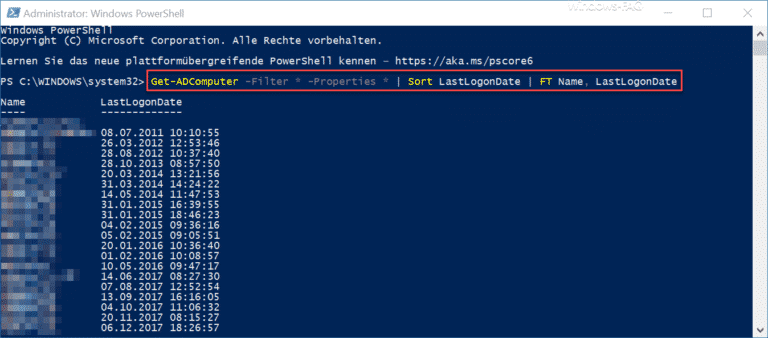

Die Powershell als Admin aufrufen:

$cred = Get-Credential

Reset-ComputerMachinePassword -Credential $cred

Es wird der übliche Anmeldedialog aufgepoppt, in dem die Credentials des Domain-Admins eingetragen werden.

Die Variable $cred enthält eine die Credentials vom Typ: „System.Security.SecureString“.

Damit wird dann der Reset des Maschinenprinzipal zurückgesetzt.

Reboot und gut…

Warum Hans Meier meint, dass der ursprüngliche Vorschlag ein Re-Join nicht ausreichen soll, kann ich auch nicht nachvollziehen.

Alle Schritte, bis auf einen, funktionieren genauso und Microsoft hält diese Vorgehensweise sogar für Best-Practise würdig.

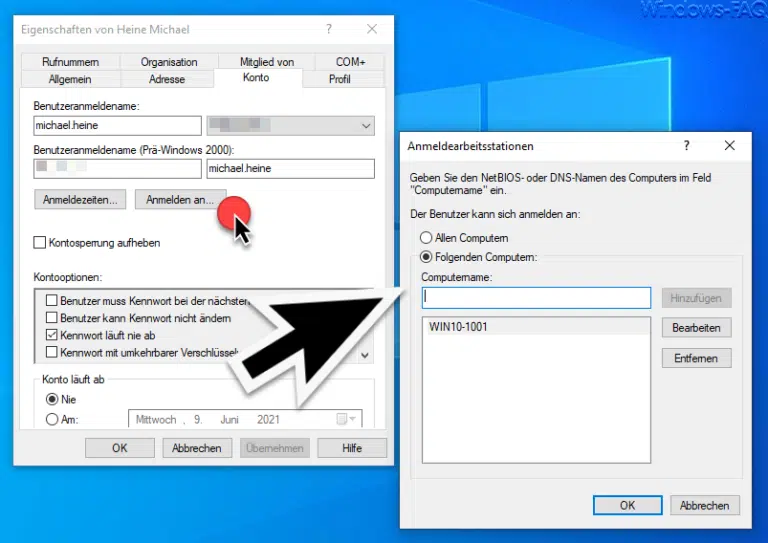

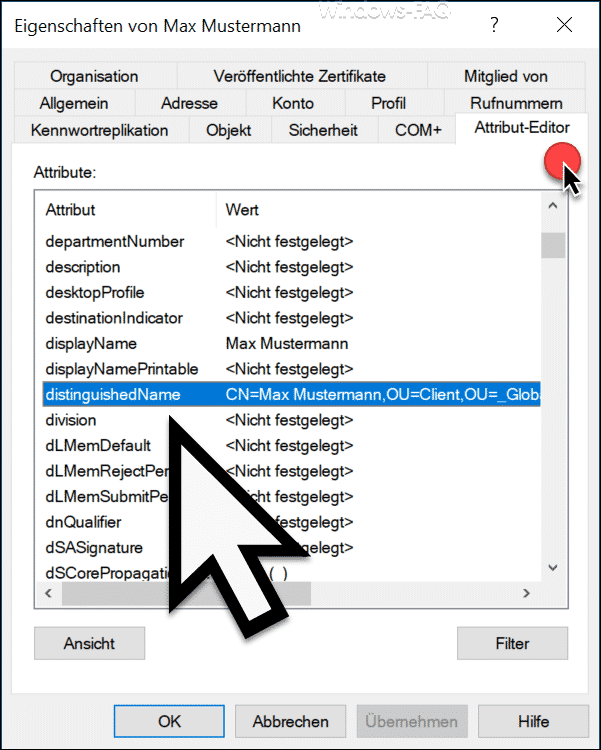

Eines müsste allerdings noch passieren, bevor man einen vorhanden Prinzipal wiederverwenden kann – sein Passwort muss in der AD manuell zurückgesetzt werden, da an ihm ja noch der alte Key klebt und der wurde ja nicht erneuert.

Die Re-Join-Methode wird in jedem Fall immer funktionieren, weil sie den Trust zwischen dem Maschinenkonto und der AD durch die Domain-Admin Autorisation bei der Aufnahme des Kontos wiederherstellt wird.

Dazu ist das Löschen des Kontos aber nicht erforderlich und oft genug auch nicht wünschenswert, denn an diesem Prinzipal hängen oft Lizenzen, die dann ihrerseits wieder Arbeit machen.

Nun, die Powershell und dass zuvor angegebene Kommando, macht mehr als nur den eigentlichen Kontenreset. Es stellt auch das Vertrauensverhältnis wieder her, in dem es die abgelaufenen Schlüssel auf beiden Seiten sofort wieder gegen gültige austauscht.

Die Schritte reduzieren sich auf das Rücksetzten und einem Reboot. Am Prinzipal der Maschine in der AD, bedarf es keinerlei manueller Eingriffe.