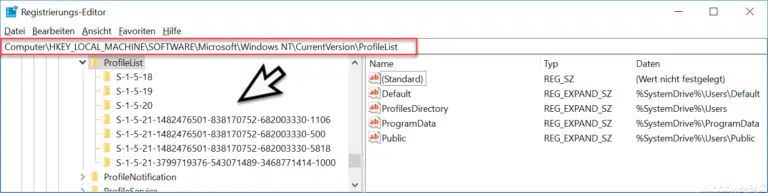

Bei der regelmäßigen Überprüfung unseres Fileservers ist uns aufgefallen, dass unter dem Pfad „C:\User“ Benutzerprofile gespeichert waren, die dort eigentlich nicht hingehören. Es waren Namen von Anwendern aufgelistet, die NIEMALS das Rechte haben und hatten, sich am den Fileserver direkt oder per Remote (RDP) anzumelden. Trotzdem waren die servergespeicherte Profile da und dies zwar zunächst absolut unerklärlich. Die Profile können auch nicht durch irgendwelche Tests entstanden sein und sie waren auch zeitlich sehr weit auseinander, sodass ich von einem kurzzeitigen Fehler oder Problem des Fileservers nicht ausgehen kann.

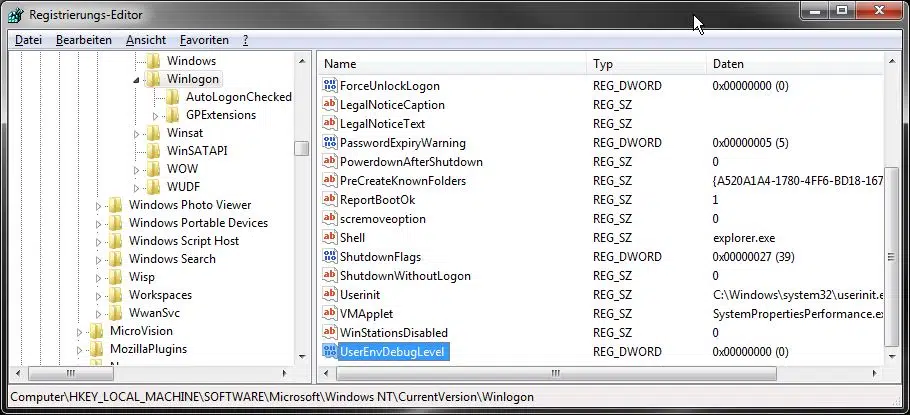

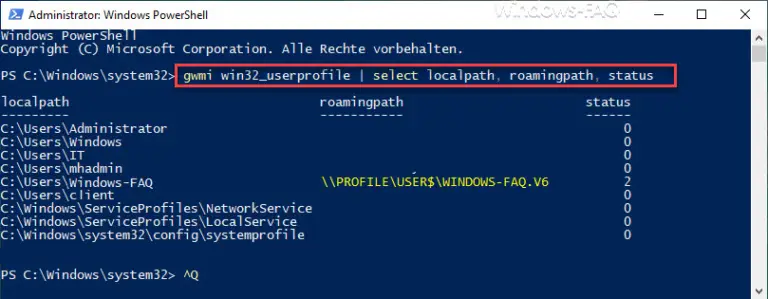

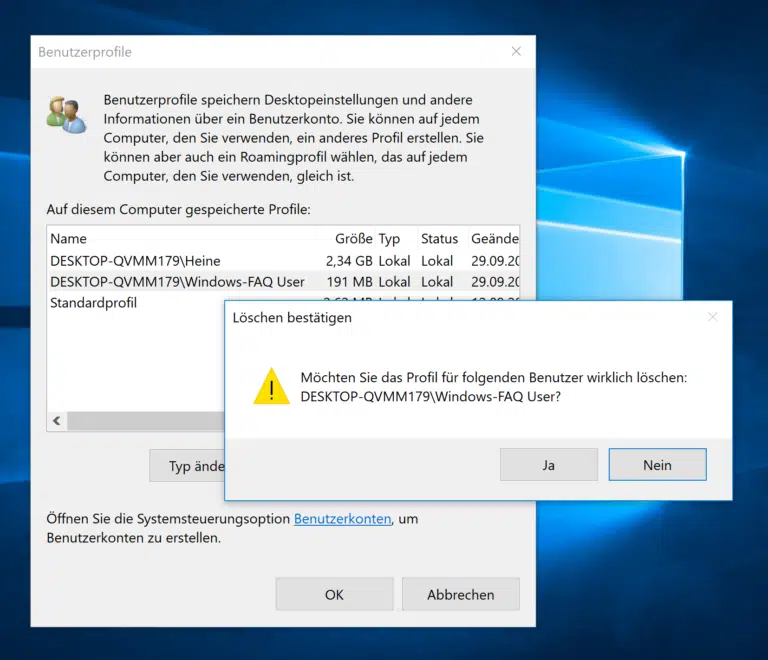

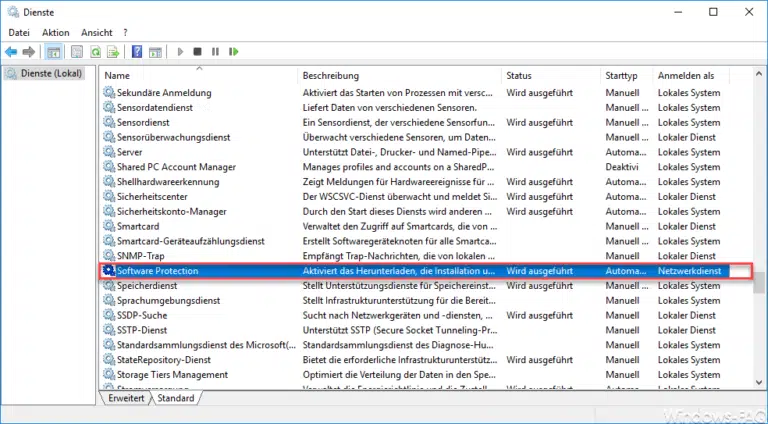

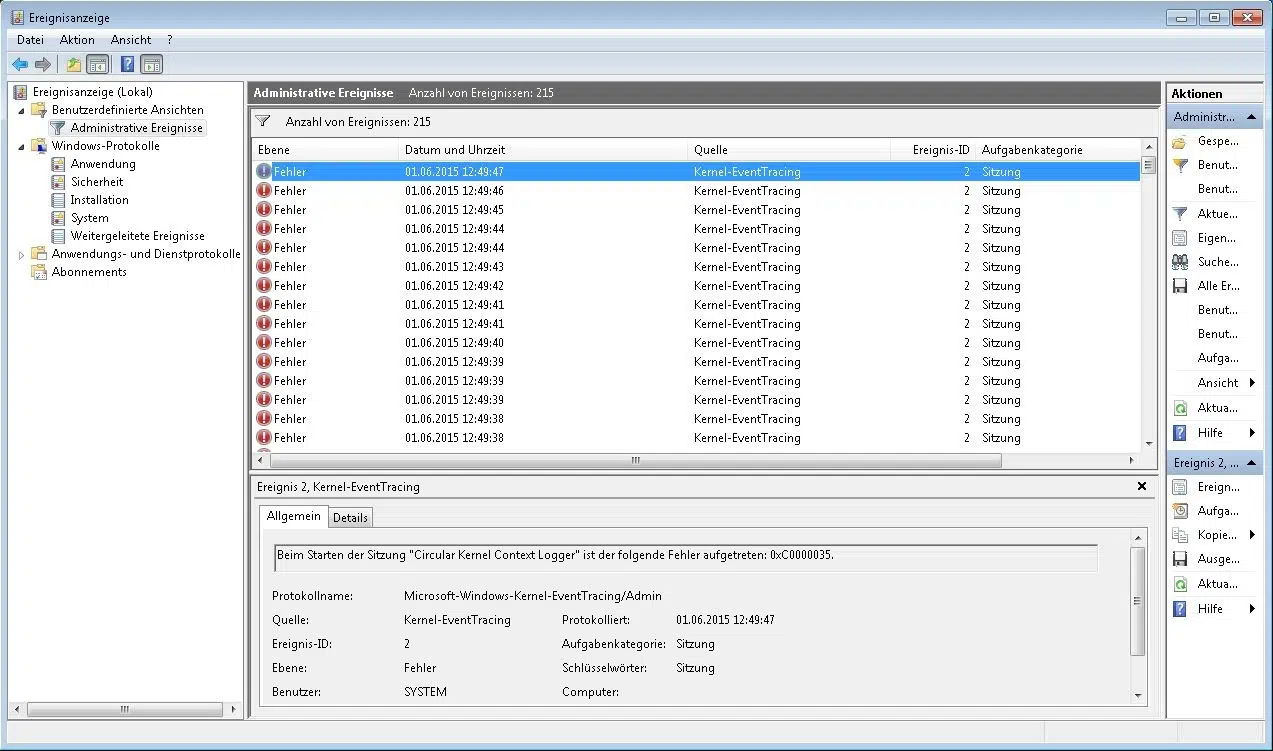

Auf dem Fileserver laufen sonst auch keine anderen Windows Dienste, die evtl. eine Useranmeldung durchführen könnten und für eine Profilerstellung verantwortlich wären. Das System ist ein Windows Server 2008 R2 und läuft seit ca. 3 Jahren problemlos. Nach einiger Recherche im Internet bin ich aber dem Problem dann auf die Spur gekommen. Hier nachfolgend erst einmal ein Bild von den zahlreichen Benutzerprofilen auf dem Fileserver:

Komisch war, dass es auch nicht ein bestimmte Anwendergruppe war, die z.B. eine spezielle Software nutzt. Auch die Zugriffsrechte auf die Fileserver-Verzeichnisse waren total unterschiedlich, sodass es damit nichts zu tun haben konnte. Die Lösung liegt ganz wo anders und der Übeltäter ist die EFS-Verschlüsselung (Encrypting File System). Das EFS ermöglicht es den Anwender, vertrauliche Dateiinhalte zu verschlüsseln. Bei der EFS-Verschlüsselung generiert das System einen zufälligen Schlüssel. Dieser Schlüssel hat den Namen FEK (File Encryption Key). Die zu verschlüsselnde Datei oder auch Ordner werden dann mit diesem EFS Key verschlüsselt und zusammen mit der Datei abgespeichert.

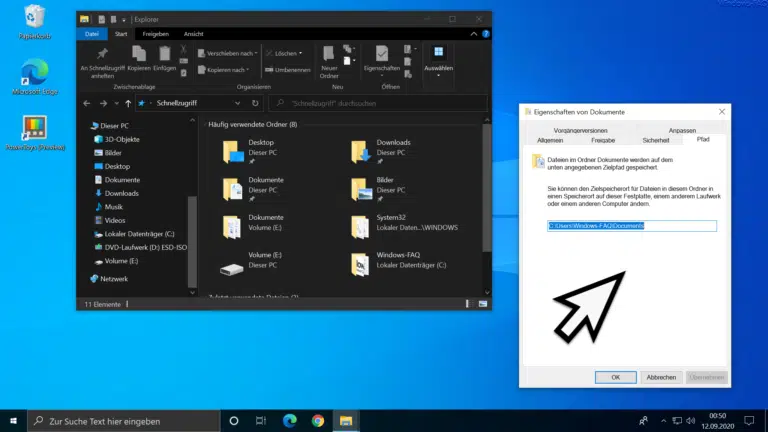

Diese EFS-Verschlüsselung ist standardmäßig auf Windows 2008, 2008 R2, 2012 oder auch 2012 R2 Servern aktiviert und kann somit von jedem Anwender genutzt werden. Dies funktioniert sehr einfach, indem der User einfach die Datei und den Ordner markiert, in die Eigenschaften wechselt und dort auf „Erweitert…„. Hier gibt es nun, wie auf nachfolgendem Bild zu erkennen ist, den Punkt „Inhalt verschlüsseln, um Daten zu schützen„.

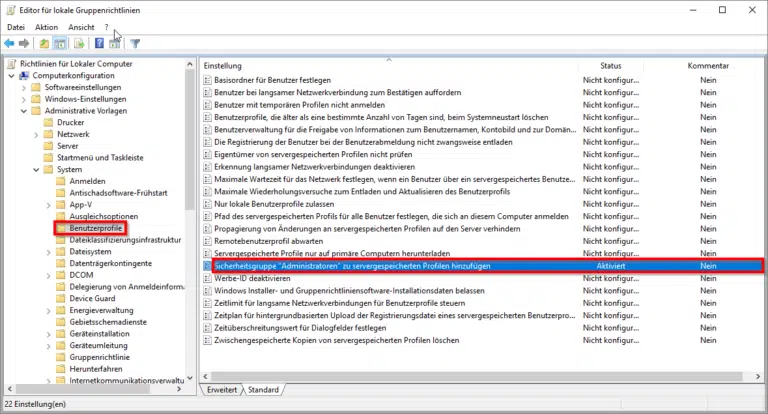

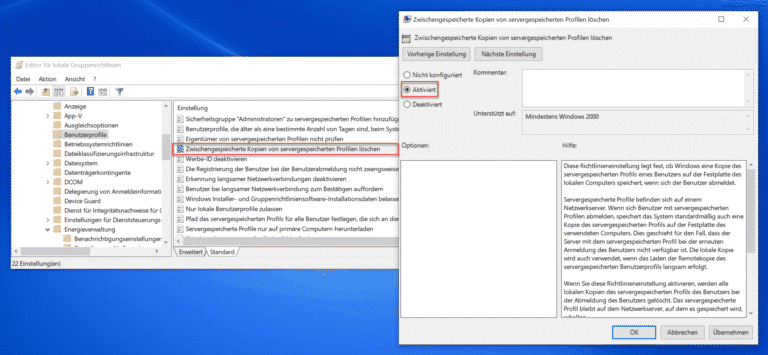

Scheinbar haben die Anwender, die nun über ein servergespeichertes Profil auf dem Fileserver verfügen, diese Option genutzt. Ob bewusst oder unbewusst, auch jeden Fall legt der Windows Server in diesem Fall ein lokales Profil an. Will der Admin dies verhindern, so kann er nur den Weg gehen, das EFS auszuschalten. Allerdings sollte sich der Admin klar darüber sein, ob er dieses Feature wirklich deaktivieren kann, nicht dass dadurch andere Probleme entstehen. Das EFS kann aber wie folgt deaktiviert werden:

In den lokalen Sicherheitrichtlinien findet Ihr unter Sicherheitseinstellungen, Richtlinien für öffentliche Schlüssel. Dort geht Ihr in die Eigenschaften und stellt die Einstellung auf „Nicht zulassen„. Damit ist das EFS sofort ausgeschaltet, ein Neustart des Servers ist nicht erforderlich. Wenn der Anwender nun erneut versucht, eine Datei oder Ordner zu verschlüsseln, so erhält er die Meldung „Auf diesem Computer ist Dateiverschlüsselung deaktiviert„.

Somit werden nun auch keine lokalen Profile mehr auf dem Fileserver erzeugt.

Solltet Ihr Interesse an weiteren interessanten Beiträge rund um Windows Profile haben, so schaut Euch doch einfach bitte folgende Berichte hier auf Windows-FAQ an.

– Administrator Zugriff auf .V2 Profile

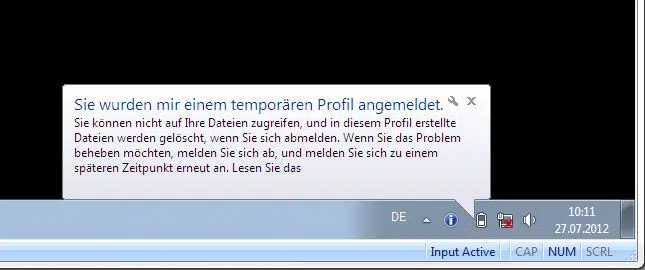

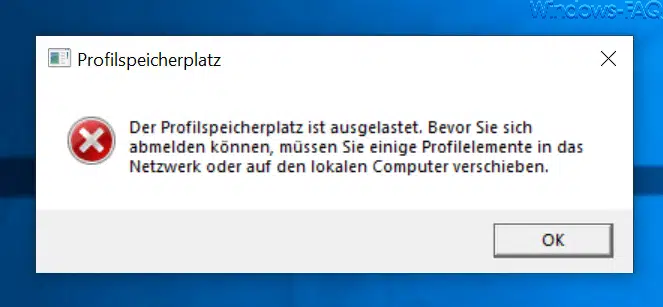

– Profil Fehlermeldung „Sie wurden mit einem temporären Profil angemeldet.“

– Roaming Profiles Versionen – .V6 seit Windows 10 Anniversary

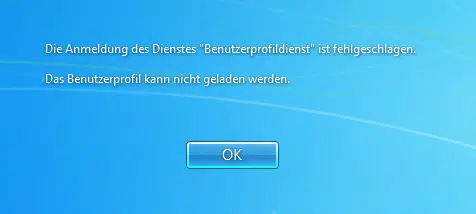

– Windows Profil Fehlermeldung „Die Anmeldung des Dienstes „Benutzerprofildienst“ ist fehlgeschlagen.“

– Profil Verzeichnisse ohne Berechtigung kopieren

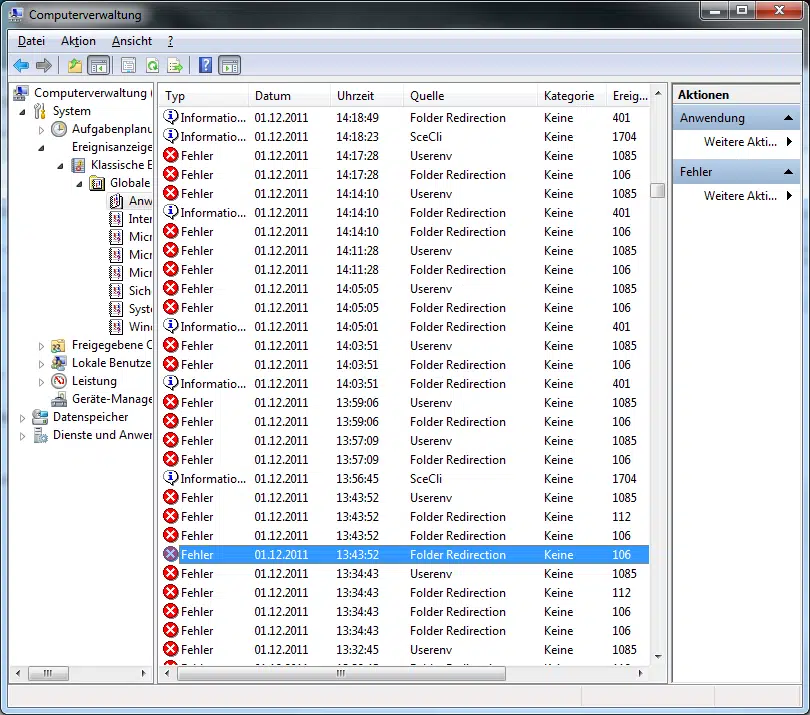

– Ordnerumleitungen – Profil Probleme nach Serverausfall

– Profile und System Policy Probleme mit Hilfe von Windows Logfiles finden

– Die Anmeldung des Dienstes „Benutzerprofildienst“ ist fehlgeschlagen

– Sicherheits Berechtigungen von servergespeicherten Profil Verzeichnissen korrekt setzen

Neueste Kommentare